Seit der NSA-Abhörskandal dank Edward Snowden publik wurde, haben viele Menschen eine ganz neue Sensibilität für die Sicherheit ihrer Daten und Interesse an deren Verschlüsselung entwickelt.

Die Verschlüsselung von Daten ist ein komplizierter mathematischer Prozess. Bei der symmetrischen Verschlüsselung werden Ver- und Entschlüsselung mit ein und demselben Schlüssel vorgenommen. Einen Schlüssel kann man sich dabei als eine Geheimzahl vorstellen, mit der der Verschlüsseler aus seinem Klartext einen Geheimtext macht und der Empfänger aus dem Geheimtext wieder den Klartext.

Der kritische Punkt dieser Verfahren besteht darin, dass sie nur dann wirklich sicher sind, wenn der Schlüssel sicher ist. Und dieser Schlüssel muss zu Beginn beiden Partnern geheim vorliegen, also irgendwann geheim übertragen oder erzeugt worden sein. Für den Schlüsselaustausch gibt es das Diffie-Hellman-Verfahren:

Die beiden Kommunikationspartner senden sich über einen möglicherweise nicht sicheren, also eventuell abhörbaren Kanal jeweils eine Nachricht zu. Aus diesen nicht geheimen Nachrichten können dann aber beide den geheimen, nur ihnen bekannten Schlüssel berechnen. Die Möglichkeit so etwas zu erreichen galt lange als unmöglich.

Das Diffie-Hellmann-Verfahren in Farben

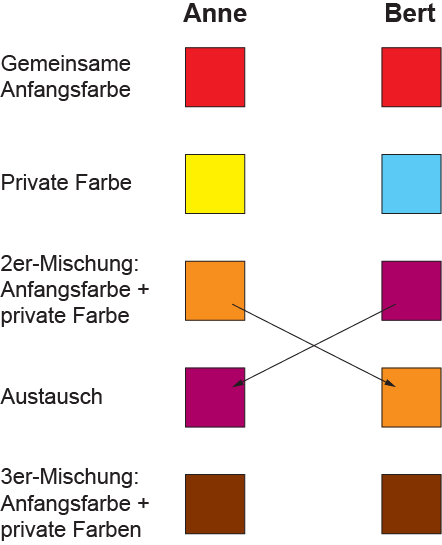

Ich zeige Ihnen das Diffie-Hellman-Verfahren anhand von übertragenen Farben statt Zahlen. Dabei wird vorausgesetzt, dass es leicht ist, zwei Farben zu mischen, aber unmöglich ist, eine Mischung zu entmischen, also aus einer Mischung zu ermitteln, welche konkreten Farben sie hervorgerufen hat.

Zunächst einigen sich die Partner Anne und Bert auf eine Anfangsfarbe (sagen wir: rot). Die kann durchaus öffentlich bekannt werden. Dann wählen beide je eine private Farbe (Anne: gelb, Bert: blau) und mischen diese mit der Anfangsfarbe (ergibt bei Anne orange, bei Bert lila).

Jeder schickt anschließend seine Zweier-Mischung über den unsicheren Kanal an den anderen, behält aber seine eigene private und geheime Farbe. Jeder der beiden mischt nun die erhaltene Zweier-Mischung mit seiner eigenen privaten Farbe. Beide bekommen dieselbe Dreier-Mischung (braun) als Gesamtmischung.

Braun ist der nun beiden vorliegende, geheime Schlüssel. Ein eventueller Mithörer kann selbst dann, wenn er die gesendeten 2er-Mischungen abfangen sollte, mit dieser Information nichts anfangen, weil er die Mischungen nicht entmischen kann. Hier ist das ganze bildlich veranschaulicht:

Abbildung: Vlad Sasu

In der Realität sind die Farben jeweils (sehr große) Zahlen und der Schlüssel (braun) ist die Geheimzahl, mit der Anne und Bert ihre Nachrichten, die ebenfalls vom Computer in Zahlenform gebracht werden, sowohl verschlüsseln als auch entschlüsseln.